软件设计师之网络与信息安全 构建数字世界的坚固防线

在当今高度互联的数字时代,网络与信息安全已成为软件设计不可分割的核心组成部分。软件设计师的角色已不再局限于功能实现与性能优化,更肩负着构建可信、可靠、可抵御威胁的数字产品的重任。网络与信息安全软件开发,正是这一使命在技术层面的集中体现。

一、核心原则:安全需始于设计

网络与信息安全并非事后添加的“补丁”,而应内生于软件生命周期的每一个阶段,尤其是设计阶段。软件设计师需秉持“安全始于设计”的理念,这意味着:

- 威胁建模:在项目初期,系统性地识别潜在的攻击面、威胁主体、攻击向量及可能造成的损害。例如,对数据流图进行分析,明确信任边界,评估认证、授权、数据保护等环节的风险。

- 最小权限原则:为每个组件、进程和用户分配完成其功能所需的最小权限,限制潜在破坏的波及范围。

- 纵深防御:不依赖单一安全措施,而是在网络、主机、应用、数据等多个层面部署互补的安全控制,建立多道防线。

二、关键技术领域与实践

在网络与信息安全软件开发中,设计师需精通并应用以下关键技术:

- 加密技术的集成:

- 传输安全:熟练运用TLS/SSL协议保障网络通信的机密性与完整性,正确配置密码套件,防范降级攻击。

- 数据安全:对敏感数据(如用户密码、个人身份信息、金融数据)进行加密存储,采用强加密算法(如AES)并妥善管理密钥生命周期。

- 数字签名与证书:实现数据的不可否认性和来源验证,集成公钥基础设施(PKI)进行身份认证。

- 身份认证与访问控制:

- 设计健壮的身份认证机制,如多因素认证(MFA),防范凭证填充、会话劫持等攻击。

- 实现精细化的访问控制模型(如RBAC基于角色的访问控制,ABAC基于属性的访问控制),确保用户只能访问授权资源。

- 安全的输入处理与输出编码:

- 对所有用户输入进行严格的验证、过滤和净化,这是防御注入攻击(如SQL注入、XSS、命令注入)的第一道关口。

- 在输出数据到不同上下文(HTML、JavaScript、URL、SQL)时进行恰当的编码,防止注入漏洞被利用。

- 安全通信与API设计:

- 为微服务、API接口设计安全通信协议,使用API密钥、OAuth 2.0、JWT等机制进行认证与授权。

- 实施速率限制、请求验证,防止API被滥用或成为DDoS攻击的入口。

- 安全配置与依赖管理:

- 确保软件默认配置是安全的,避免使用弱密码、默认账户和开放不必要的端口。

- 使用软件成分分析(SCA)工具持续监控第三方库和依赖的已知漏洞,并及时更新补丁。

- 安全日志、监控与审计:

- 设计记录关键安全事件(如登录失败、权限变更、敏感操作)的日志机制,并确保日志的完整性和防篡改性。

- 为异常检测和事件响应提供必要的数据支持。

三、贯穿开发流程的安全实践

- 需求与设计阶段:明确安全需求,进行威胁建模,制定安全架构方案。

- 编码阶段:遵循安全编码规范(如OWASP Top 10防护指南),使用静态应用程序安全测试(SAST)工具在编码时发现漏洞。

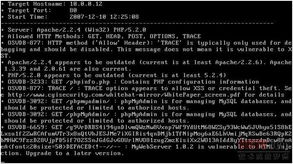

- 测试阶段:进行动态应用程序安全测试(DAST)、渗透测试、模糊测试,模拟真实攻击以验证防御有效性。

- 部署与运维阶段:确保部署环境安全,配置安全组和防火墙,建立漏洞管理和应急响应流程。

四、挑战与未来趋势

软件设计师面临日益复杂的挑战:攻击技术不断演进(如AI驱动的攻击)、云原生和物联网环境带来新的攻击面、合规性要求(如GDPR、网络安全法)日趋严格。未来趋势包括:

- DevSecOps的深度融合:将安全自动化工具和流程无缝集成到CI/CD管道中,实现安全左移。

- 零信任架构的应用:“从不信任,始终验证”,在网络内部同样实施严格的访问控制。

- 隐私增强计算:在数据使用过程中保护隐私,如采用同态加密、差分隐私等技术。

###

对软件设计师而言,网络与信息安全软件开发是一项兼具深度与广度的专业要求。它要求设计师不仅掌握扎实的编程技能,更需具备攻击者的思维、防御者的策略和守护者的责任感。通过将安全理念、技术与实践深植于软件设计的血脉之中,我们方能构筑起支撑数字世界繁荣发展的坚固防线,在享受技术便利的确保数据资产与隐私安全无虞。

如若转载,请注明出处:http://www.58aibo.com/product/32.html

更新时间:2026-02-24 18:26:52